ÖZET

Kubilay Kaya, Kişisel Verilerin Korunması Kanunu Çerçevesinde

Veri Tabanı Sistemlerinin Yönetilmesi, Veri Sızıntılarına Karşı Kurumların

Alabilecekleri Önlemler, BİH620-Proje Dersi Raporu, Ankara,

2017.

Bilginin

toplanması, erişilmesi, paylaşılması ve bilginin analiz edilmesi ve aynı

şekilde yetkisiz kişilerin eline geçmesi de teknolojinin gelişmesi ile oldukça

kolaylaşmıştır. Her türden bilgi günümüzde neredeyse tamamı ile bilişim

sistemlerinin en önemli yazılım katmanı olan veri tabanı yönetim sistemleri

tarafından yönetilmekte ve işlenmektedir. Bilişim sistemleri ise, her bir

katmanı kendi kuralları ile işleyen ve birbirleri ile bağlantılı birçok donanım

ve yazılım katmanından meydana gelen, yönetilmesi giderek karmaşıklaşan bir

sisteme dönüşmüştür. Gelinen bu noktada

en temelde bilgilerin tutulduğu veri tabanları ve bilgilerin belirli bir düzen

içinde işlenmesini sağlayan uygulamaların güvenliğinin sağlanması kritik önem

kazanmıştır. Kurumum ihtiyaçları, kanunlar ve mevzuatların getirdiği

yükümlülüklere uygun olarak veri tabanı yönetim sistemlerinin idare edilmesi,

güvenlik önlemlerinin alınması ve sürekliğinin sağlanması gerekmektedir.

ANAHTAR SÖZCÜKLER

veri tabanı yönetimi sistemi, kişisel

veri, kişisel veriler ve kurumların sorumlulukları, veri koruma, veri

sızıntısı, risk değerleme

İÇİNDEKİLER

SİMGELER VE KISALTMALAR DİZİNİ

IP :

Internet Protokol

SIEM :

Security Information and Even Management

HTTP :

Hyper Text Transfer Protocol

SQL :

Structured Query Language

ISO :

International Organization for Standardization

SIEM :

Security Information and Event Management

RDMS :

Relational Database Management System

VPN :

Virtual Private Network

1.1.VERİ TABANI VE VERİ TABANI

SİSTEMLERİ

Veri tabanı

sistemlerinden söz etmeden önce, veri tabanı kavramını açıklamak daha doğru

olacaktır. Veri tabanı metin, resim, her türlü dosya ya da kısaca her türlü

bilginin saklanabildiği, bu veriler üzerinde okuma, yazma, silme, değiştirme

işlemlerinin yapılmasına olanak veren dosya ve ya da dosya bütünleridir.

Veri tabanı

sistemleri ise, veri tabanlarının yönetimlerinin yapılmasını sağlayan sistem yazılımlardır.

Veri tabanı oluşturulması, verilerin eklenmesi, silinmesi, değiştirilmesi, erişim

izinlerinin verilmesi, veri tabanı performansının gözlemlenmesi, veri tabanının

yedeklenmesi, geri yüklenmesi, verilerin başka bir kaynaktan belirli bir veri

tabanına aktarılması gibi işlemlerin yürütülmesini sağlar. Bilişim

sistemlerinin kullanılmaya başlaması ile veri tabanı sistemleri de, bu

sistemler üzerinde kullanılan en önemli yazılımlardan biri olarak ortaya

çıkmıştır. Bu projede, günümüzde kurumlarda en yaygın kullanılan, “verilerin

tablolarda satır ve sütunlar hâlinde tutulduğu”[1]

İlişkisel Veri Tabanı Yönetim Sistemleri (Relational Database Management System)

özelliklerini ve işlevlerini dayanak alınacaktır. Verilerin tablolarda

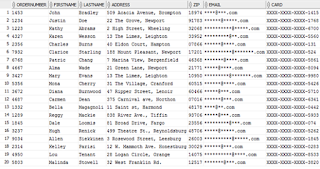

birbirleri ile nasıl ilişkili olarak nasıl tutulduğu aşağıdaki Şekil 1 de

görülebilir. Örnek olarak ticari bir firmanın müşterileri bilgilerini tuttuğu

tablo Şekil 1’de ki gibi varsayalım.

Şekil 1 Örnek müşteri bilgileri tablosu.

Müşterilerin

her bir siparişine ait bilgileri de Şekil 2’deki gibi ayrı bir tabloda ve

müşterilerin her bir siparişinin

detayını da Şekil 3’teki gibi bir diğer tabloda tutulabilir.

Görüleceği üzere sadece Şekil 1’deki

tablodaki veriler ilk bakışta kolayca anlaşılabiliyor. Ancak Şekil 2 ve Şekil

3’teki verileri anlamlandırabilmek için bu üç tablodaki alanları birbirleri

ilişkilendirerek bir müşteriye ait satış raporu alınabilir. Aşağıda Şekil 4’te bu

tabloların birbirleri ile olan ilişkilerini ve Şekil 5’te bu tablolardaki

birbiri ile ilişkili alanları kullanarak, bir müşteriye ait siparişlerin

ürünlere göre gruplanıp, toplam miktarını raporlayan SQL cümleciğini görülebilir.

Şekil 5 Birbiri ile ilişkili tablolardan

alınan rapor

Veri

tabanları, veri tabanı sistemleri ile meydana getirilir ve sürekliliği

sağlanır. Tabii her veri tabanı sistemi kendi düzeni ve işleyişine uygun olarak

kendi veri tabanı dosyalarını oluşturur ve bu veri tabanları sadece ya da en

sağlıklı olarak oluşturulduğu sistem tarafından erişilebilir ve yorumlanabilir.

Bu sistemler büyük ve karmaşık olarak nitelenebilecek sistemlerden, küçük ve

basit sistemlere kadar, verinin saklanmasına ve yeniden erişimine ihtiyaç

duyulan her alanda kullanılır. Örnek olarak cep telefonlarındaki telefon

rehberi de bir veri tabanı dosyasıdır. Rehbere erişen ve bilgilerin

yönetilmesini sağlayan, cep telefonu işletim sistemi içerisindeki bir bileşen

ya da onun üzerinde çalışan bir yazılım parçasıdır. Yeni bir cep telefonu

aldığınızda, Internet üzerinde bir şekilde eşitlediğiniz rehberinizi, yeni cep

telefonuna aktarırken, aslında veri tabanı üzerinde bir işlem yaparız. Bir veri

tabanından, arada uyumu sağlayan bir yazılım ile farklı bir ortamdaki veri

tabanına verilerin aktarılması ve düzenlenmesi gibi. Büyük ve karmaşık

sistemler ise, çok fazla sayıda verinin tutulduğu, yoğun kullanılan ve iş

sürekliliği ile birden çok kopyası olan, sürekli erişilebilir olan, bu

sistemlerin idaresini yapabilmek için sadece bu sistemler üzerinde uzmanlaşmış

bir ya da daha çok kişinin çalışmasını gerektirmektedir. Veri tabanı

sistemlerine örnek olarak kişiler iş yerlerindeki uygulamalar, e-posta,

mesajlaşma uygulamaları, mobil cihazlardaki uygulamalar, Internet üzerindeki

sosyal ağlar, E-Devlet uygulamaları ve web siteleri yolu ile sürekli erişim sağlamaktadır.

Gelişen medeniyetin gereği kişisel bilgiler başlıca olmak üzere, her türlü

bilgi büyük ya da küçük, basit ya da karmaşık bu veri tabanlarında saklanıyor

ve veri tabanı yönetim sistemleri ile işlenmektedir.

Bilgilerin

saklanması için günümüzde birçok veri tabanı sistemi ticari ve açık kaynak

olarak kullanılmaktadır. Bu veri tabanı sistemleri, ticari yazılım firmaları ve

açık kaynak olarak birçok yazılımcının desteği ile ortaya çıkmış ya da

çıkmaktadır. Kurumlar ve kullanıcılar bütçe, teknoloji ve yapılmak istenen işe

göre, bu veri tabanlarını bir değerlendirmeden geçirerek seçmektedirler. Bazen

de kurum için alınan bir uygulamanın gerektirdiği veri tabanı sistemi kendiliğinden

seçilmiş olunuyor. Bazı firmalar kendi veri tabanı sistemlerini oluşturabiliyor.

Örnek olarak Google tarafından geliştirilen BigTable verilebilir. Google

kendisi için kullanmaya başlayıp, daha sonra ticari amaçla diğer kişi ve

kurumların bulut ortamında kullanımına açmıştır.[2] Bilgi Teknolojileri sektöründe araştırmalar yapan

Gartner Firmasının 2016 yılında topladığı bilgiler ışığında, piyasada veri

tabanı yönetim sistemi ürünü, en çok tercih edilen firmalar aşağıdaki resimde

görülebilir. Proje çalışmasının sonraki bölümlerinde, örneklemeler yaparken bu

listedeki ilk iki üreticinin veri tabanı yönetim sistemlerinden yararlanılacaktır.

Yine projenin 4. Kişisel Verilerin Veri Tabanı Sistemlerinde Korunması İçin

Alınabilecek Önlemler bölümlerinde anlatılan önlemleri, genel geçer piyasada

kullanılan tüm veri tabanı yönetim sistemlerinde, ek uygulama ile ya da veri

tabanı yönetim sisteminin kendisindeki işlevler ile sağlamak mümkündür.

1.2.VERİ TABANI SİSTEMLERİ VE

UYGULAMA YAZILIMLARI

Veri

tabanlarına veriler, veri tabanı yönetim sistemi ile girilebilir. Ancak pek

tabi bu yol herkes için tercih edilebilir olmayacaktır. Bu noktada veri

tabanına, verilerin belirli bir düzen içinde, mümkün olan en hatasız, kolayca

ve tutarlı olarak girilmesi, uygulama yazılımları tarafından veri tabanı yönetim

sistemine bağlanılarak sağlanabilmektedir. Peki, veri tabanı sistemlerine

neden, hangi yolla, kimler erişim sağlar ve veri tabanındaki veriler üzerinde ne

tür işlemler yapabilir? Süreci en başından düşünürsek, veri tabanını oluşturulur

ve tutulacak veriye uygun yapılandırılır. Daha sonra yaşayan bir süreç içinde,

kanuni gereksinimler, kurumun gereksinimleri ve raporlama gibi nedenlerle veri

tabanı mimarisinin üzerinde değişiklikler yapılması, olan veri alanlarının

değiştirilmesi ya da başka veri alanları ile ilişkilendirilmesi, tutulan verilere

yenilerinin eklenmesi, çıkarılması gibi değişiklikler yapılması kaçınılmazdır. Bu

noktada da veri tabanına erişen kişiler, veri tabanı yöneticileri ve

yazılımcılardır. Bu kişiler kurumun kendi personeli ya da dışardan destek

aldığı diğer kurumun personelleridir. Bu noktada veri tabanı sistemlerine

erişen kişilerin, alanında uzman olan, bu iş için deneyim ve bilgi biriktirmiş

kişiler olduklarını varsayılabilir. Bu kişiler, bu işler için özelleşmiş ve

veri tabanı sistemini sağlayan üretici tarafından sağlanan yazılımları

kullanırlar. Bilişim sektöründe genellikle bu işle uğraşan kişiler “Veri Tabanı

Yöneticisi” olarak anılmaktadır. Pek tabii veri tabanı yönetim sistemleri

içinde de alt uzmanlık alanları vardır. Dolayısı ile ilk olarak veri

tabanlarına erişen kişiler için listede Veri Tabanı Yöneticilerini yazabiliriz.

Bu veri tabanlarına erişecek kişiler için uygulamaları, yazılımları oluşturan

Yazılım Geliştiriciler de veri tabanlarına erişim sağlayanlar listesinde

olacaklardır. Bu yazılımlar, uygulamalar için, E-Devlet ve içerisinde SGK

Hizmet dökümü uygulaması, çalıştığımız işyerindeki izin almak için

kullandığımız uygulama, bankaların web siteleri, sosyal ağlar, Facebook,

Twitter, tahlil sonuçlarımızı öğrenmek için ziyaret ettiğimiz hastanelerin web

siteleri ve uygulamaları, mobil cihazlarda kullandığımız belediyelerin

uygulamaları gibi örnekler verilebilir. Ayrıca kaçınılmaz olarak günümüzde

birçok kurum verilerini, kamu hizmetlerinin daha verimli sunulması, mevzuata

uyum ve ticari faaliyetleri gereği olarak diğer kurumlar ile paylaşmaktadır. Dolayısı

ile ilk aşamada yazılımcılar tarafından geliştirilen ve daha sonra belirlenen

kurallarla birbirlerinin veri tabanlarına belirli zamanlarda ya da bir işlemin

tetiklemesi ile kendiliğinden erişen uygulamaları da, listeye ekleyebiliriz. Bu

şekilde işlemler hızlanmakta, özel şirketler rekabet avantajı sağlamakta ya da

iç işleyişlerindeki süreçleri verimli hale getirmekte ve kamu hizmetlerinde insanların

yaşam kalitesine katkı sağlanmaktadır. Örnek olarak Internet bankacılığı ile su,

elektrik faturalarının, vergi ödemleri, E-Devlet ile adli sicil, askerlik

belgesi işlemleri, Maliye Bakanlığı ile özel ve kamu kurumlarının e-fatura ile

birbirleri olan veri alışverişleri, adres doğrulama gibi daha birçok sayılabilecek

işlem yapılabilmektedir. Ve tabii bu uygulamaları kullanan kişiler veri tabanı

erişimi sağlamaktadırlar. Aslında uygulama yazılımlarını kullanarak işlem

yaparken, bir ya da daha çok veri tabanına eriştiğimizin, veriler üzerinde yaptığımızı

işlemin türüne göre okuma, değiştirme, ekleme ve silme yaptığımızın farkında

olmayız. Son kullanıcıları da listeye ekleyebiliriz. Özetle veri tabanlarına, veri

tabanı yöneticileri, yazılımcılar, kurumların birbirleri ile veri paylaşımı

yaptığı yazılımlar ve son kullanıcılar erişim sağlamaktadırlar.

Veri

tabanlarına erişim yapan uygulamalar teknoloji ya da mimari açısından Web

Tabanlı uygulamalar ve çalışacağı işletim sistemine göre geliştirilmiş uygulama

yazılımları olarak ikiye ayrılmaktadır. Bu ayrım uygulamanın meydana

getirilişi, çalışacağı ortam ve çalışma yönteminden kaynaklanır. Web tabanlı

yazılımlar günümüzde üzerinde en çok yazılım üretilen uygulama geliştirme

yöntemidir. Web sayfası tarayıcısı yolu ile uygulamaya erişecek kişilerin

bilgisayarlarına ya da mobil cihazlarına yazılım yüklemeye gerek kalmadan, zaten

bu kişilerin bilgisayarlarında ya da kullandıkları cihazlarda yüklü olan piyasadaki

bilinen web tarayıcılar ile çalıştırılabilmektedir. Web tabanlı yazılımlar için

Internet ya da ağ bağlantısının kurulu olması yeterlidir. Uygulama yazılımları

ise, çalışacağı her bir işletim sistemi, ortam için ayrı ayrı geliştirilmesi ve

çalışacağı cihaza yüklenmesi gereken yazılımlardır. Çalışması için, uygulamanın

yapısına da bağlı olarak Internet veya ağ bağlantısına ihtiyaç duymayabilir ve

bağlantı varken işlediği ya da eriştiği verilere, Internet ya da ağ bağlantısı

yokken de erişilmesine, çalıştığı ortama kayıt ettiği, tutabildiği ölçüde izin

verebilir.

24/03/2016

Kabul Tarihli 6698 Kişisel Verilerin Korunması Kanunu, 7/4/2016 Tarih ve 29677

Sayılı Resmi Gazete yayınlanarak yürürlüğe girmiştir. Projenin ana dayanağı

Kişisel Verilerin Korunması Kanununu olduğu için, bundan sonra Kanun diyerek, 24/03/2016

Kabul Tarihli 6698 Kişisel Verilerin Korunması Kanunu işaret edilecektir. Bu

proje ödevinin hazırlanma zamanı olan Mart 2017 – Mayıs 2017 itibari ile tüm

maddeleri de geçerli olmuştur. Kanun, kişisel verileri işlenen gerçek kişileri,

bu verileri işleyen gerçek ve tüzel kişileri kapsamaktadır.

Herkesin

kabul edeceği üzere özel ve kamu kurumları, işleri gereği kendi çalışanlarından

başlayarak, hizmet verdiği gerçek ve tüzel kişilerle ilgili birçok veriyi

tutmak ve işlemek ihtiyacı duymaktadır. Ulusal ya da uluslararası ortaklıkları,

ilişkileri olan kurumlar da sözleşmeleri gereği bu verileri aktarmak ve başka

bir yerden almak ihtiyacı duymaktadır. Bu verilerin arasında Kanunda belirtilen

tanımı ile “Kimliği belirli veya belirlenebilir gerçek kişiye ilişkin her türlü

bilgiyi”[4] kurumlar

tutmakta ve işlemektedirler.

Veriye

yapılan her türlü müdahale veri işlemedir. Kanunda kişisel verilerin işlenmesi

için, Tanımlar bölümü 3. Maddenin 1. Fıkrası e bendinde “Kişisel verilerin

işlenmesi: Kişisel verilerin tamamen veya kısmen otomatik olan ya da herhangi

bir veri kayıt sisteminin parçası olmak kaydıyla otomatik olmayan yollarla elde

edilmesi, kaydedilmesi, depolanması, muhafaza edilmesi, değiştirilmesi, yeniden

düzenlenmesi, açıklanması, aktarılması, devralınması, elde edilebilir hâle

getirilmesi, sınıflandırılması ya da kullanılmasının engellenmesi gibi veriler

üzerinde gerçekleştirilen her türlü işlemi,” ifadesi ile belirtilmektedir. Öncelikle

kurumlar Kişisel Veri olarak belirlenen verilerin işlenmesinden önce, kendi

çalışanları da dahil olmak üzere hizmet verdiği kişilerden, Kanunda belirtilen

5. Maddenin 2. Fıkrasındaki şartların birinin varlığı hariç, kanunda belirtildiği tanımı ile “Belirli bir

konuya ilişkin, bilgilendirilmeye dayanan ve özgür iradeyle açıklanan rızayı”

almak zorundadır.

“MADDE 5- (1)

Kişisel veriler ilgili kişinin açık rızası olmaksızın işlenemez.

(2) Aşağıdaki

şartlardan birinin varlığı hâlinde, ilgili kişinin açık rızası aranmaksızın

kişisel verilerinin işlenmesi mümkündür:

a) Kanunlarda

açıkça öngörülmesi.

b) Fiili

imkânsızlık nedeniyle rızasını açıklayamayacak durumda bulunan veya rızasına

hukuki geçerlilik tanınmayan kişinin kendisinin ya da bir başkasının hayatı

veya beden bütünlüğünün korunması için zorunlu olması.

c) Bir

sözleşmenin kurulması veya ifasıyla doğrudan doğruya ilgili olması kaydıyla,

sözleşmenin taraflarına ait kişisel verilerin işlenmesinin gerekli olması.

ç) Veri

sorumlusunun hukuki yükümlülüğünü yerine getirebilmesi için zorunlu olması.

d) İlgili

kişinin kendisi tarafından alenileştirilmiş olması.

e) Bir hakkın

tesisi, kullanılması veya korunması için veri işlemenin zorunlu olması.

f) İlgili

kişinin temel hak ve özgürlüklerine zarar vermemek kaydıyla, veri sorumlusunun

meşru menfaatleri için veri işlenmesinin zorunlu olması”[5]

Özel

Nitelikli Kişisel Veriler için açık rızayı ele alacak olursak, 6. Madde 1

Fıkrada “Kişilerin ırkı, etnik kökeni, siyasi düşüncesi, felsefi inancı, dini,

mezhebi veya diğer inançları, kılık ve kıyafeti, dernek, vakıf ya da sendika

üyeliği, sağlığı, cinsel hayatı, ceza mahkûmiyeti ve güvenlik tedbirleriyle

ilgili verileri ile biyometrik ve genetik verileri özel nitelikli kişisel

veridir” olarak tanımlanmıştır. Bu verilerin işlenmesi, açık rıza alınmadan

yapılamaz. Ancak Sağlık ve Cinsel Hayatı dışındaki veriler, kanunlarda

öngörülen hallerde açık rıza alınmadan işlenebilir.

Kanunda 6.

Madde 3. Fıkrada “Sağlık ve cinsel hayata ilişkin kişisel veriler ise ancak

kamu sağlığının korunması, koruyucu hekimlik, tıbbî teşhis, tedavi ve bakım

hizmetlerinin yürütülmesi, sağlık hizmetleri ile finansmanının planlanması ve

yönetimi amacıyla, sır saklama yükümlülüğü altında bulunan kişiler veya yetkili

kurum ve kuruluşlar tarafından ilgilinin açık rızası aranmaksızın işlenebilir” ile Sağlık ve Cinsel Hayat ile ilgili

verilerin açık rıza olmadan işlenme şartları belirlenmiştir. Ek olarak bu

verilerin işlenmesinde de Kanunda 6. Madde 4. Fıkrada “Özel nitelikli kişisel

verilerin işlenmesinde, ayrıca Kurul tarafından belirlenen yeterli önlemlerin

alınması şarttır” düzenlemesi de getirilmiştir.

Açık rıza

alınmasının istisnası olarak belirtilen, kanunlarda gerekli görülen hallerden

kasıt nedir diye sorulacak olursa; Ülkemizin üye olduğu Avrupa Konseyi ve iç hukukumuza

giren İnsan Hakları Avrupa Sözleşmesi 8. Madde “(1) Herkes özel ve aile

hayatına, konutuna ve yazışmasına saygı gösterilmesi hakkına sahiptir.

(2) Bu hakkın

kullanılmasına bir kamu makamının müdahalesi, ancak müdahalenin yasayla

öngörülmüş ve demokratik bir toplumda ulusal güvenlik, kamu güvenliği, ülkenin

ekonomik refahı, düzenin korunması, suç işlenmesinin önlenmesi, sağlığın veya

ahlakın veya başkalarının hak ve özgürlüklerinin korunması için gerekli bir

tedbir olması durumunda söz konusu olabilir.”[6],

Anayasanın

20. Madde 2. Fıkrası “(2) Millî güvenlik, kamu düzeni, suç

işlenmesinin önlenmesi, genel sağlık ve genel ahlâkın korunması veya

başkalarının hak ve özgürlüklerinin korunması sebeplerinden biri veya birkaçına

bağlı olarak, usulüne göre verilmiş hâkim kararı olmadıkça; yine bu sebeplere

bağlı olarak gecikmesinde sakınca bulunan hallerde de kanunla yetkili kılınmış

merciin yazılı emri bulunmadıkça; kimsenin üstü, özel kâğıtları ve eşyası

aranamaz ve bunlara el konulamaz. Yetkili merciin kararı yirmidört saat içinde

görevli hâkimin onayına sunulur. Hâkim, kararını el koymadan itibaren kırksekiz

saat içinde açıklar; aksi halde, el koyma kendiliğinden kalkar.”,

Anayasanın

22. Madde 2. Fıkrası “Millî güvenlik, kamu düzeni, suç işlenmesinin önlenmesi,

genel sağlık ve genel ahlâkın korunması veya başkalarının hak ve

özgürlüklerinin korunması sebeplerinden biri veya birkaçına bağlı olarak

usulüne göre verilmiş hâkim kararı olmadıkça; yine bu sebeplere bağlı olarak

gecikmesinde sakınca bulunan hallerde de kanunla yetkili kılınmış merciin

yazılı emri bulunmadıkça; haberleşme engellenemez ve gizliliğine dokunulamaz.

Yetkili merciin kararı yirmi dört saat içinde görevli hâkimin onayına sunulur.

Hâkim, kararını kırk sekiz saat içinde açıklar; aksi halde, karar kendiliğinden

kalkar.”,

108 Sayılı

Avrupa Konseyi Sözleşmesi, Kişisel Verilerin Otomatik İşleme Tabi Tutulması

Karşısında Bireylerin Korunması Sözleşmesi Madde 9 “İstisnalar ve kısıtlamalar:

1- İşbu

maddede belirtilen şuurlar dışında, Sözleşmenin 5, 6 ve 8. maddeleri

hükümlerine hiçbir istisna getirilemez. 2 Taraf devletin kanunlarında

öngörülmüş olması ve demokratik bir toplumda aşağıdaki hususların sağlanması

için gerekli bir önlem oluşturması halinde işbu Sözleşmenin 5, 6 ve 8.

maddelerine istisna getirilebilir:

a. Devlet

güvenliğinin korunması, kamu güvenliği, devletin mali menfaatleri veya suçların

önlenmesi; b. İlgili kişinin veya başkasının hak ve özgürlüklerinin korunması.

3 İlgili

kişilerin özel yaşamlarına tecavüz tehlikesi bulunmadığının açık olduğu

durumlarda, 8. maddenin b, c ve d fıkralarında düzenlenen haklar istatistiki

veya bilimsel amaçlar için kullanılan kişisel veri dosyalan bakımından kanunla

kısıtlanabilir.”[7],

Medeni Kanun

24 Madde 2. Fıkra “(2) Kişilik hakkı zedelenen kimsenin rızası, daha üstün

nitelikte özel veya kamusal yarar ya da kanunun verdiği yetkinin kullanılması

sebeplerinden biriyle haklı kılınmadıkça, kişilik haklarına yapılan her saldırı

hukuka aykırıdır.”, olarak belirtilmiştir. Kısaca kamu yararı, devlet güvenliği,

genel ahlak, genel sağlık, suçların önlenmesi durumlarında kişisel verilerin

açık rızaya başvurulmadan, kişilerin özel yaşam haklarını ihlal etmeden

işlenmesi mümkündür.

Kişisel

Verilerin Korunması Kanununda 4. Madde “ (1) Kişisel veriler, ancak bu Kanunda

ve diğer kanunlarda öngörülen usul ve esaslara uygun olarak işlenebilir.

(2) Kişisel

verilerin işlenmesinde aşağıdaki ilkelere uyulması zorunludur:

a) Hukuka ve

dürüstlük kurallarına uygun olma.

b) Doğru ve

gerektiğinde güncel olma.

c) Belirli,

açık ve meşru amaçlar için işlenme.

ç)

İşlendikleri amaçla bağlantılı, sınırlı ve ölçülü olma.

d) İlgili

mevzuatta öngörülen veya işlendikleri amaç için gerekli olan süre kadar

muhafaza edilme.” ile belirtilen ilkelere uygun olarak kişisel verilerin

işlenmesi gerekmektedir. Toplanan kişisel verilerin amaçla sınırlı ve orantılı

olması, amacın belirli olması, verinin doğru, tam ve güncel olması

sağlanmalıdır. Kişisel Verilerin toplanması aşamasında bu ilkelere dikkat

etmek, bu veriler üzerinde hukuka aykırı veri işlemesi ve veri sızıntılarının

etkisinin daha büyük olması riskini azaltacaktır.

Kurumlar

kişisel verilerin, gerçek kişilerin katılımlarını da sağlayarak doğru ve güncel

olmasını sağlamakla yükümlüdürler. Bu durum işlenen verilerden çıkan sonuçların

doğru olması açısından önem taşıyacaktır. Dernek ve vakıf gibi kuruluşlara üye

olup, kişilerin ve kurumların adres bilgisini güncellememesinden dolayı,

bildirimleri almamış kişilerin, aidat cezaları ile karşı karşıya kaldıkları

hikayeleri çevremizde sıklıkla duyabiliriz.

Kurumlar

tarafından kişisel verilerin işlenmesi meşru, amaçla doğru orantılı ve tutarlı

olmalıdır. İndirim ya da kampanyalardan haberdar olmak isteyen bir kişi ile bu

yönde bir rızası alınmamış bir diğer kişi ile beraber harcama kayıtlarının

işlenmesi meşru olmayacaktır. Ölçülü, sınırlı ve amaç ile bağlantılı olması,

işleme yapılırken sadece ilgili veri alanları üzerinde işleme yapılması

gerekmektedir. Kurumdaki eğitim seviyesini belirleyen bir raporu oluştururken,

kişilerin cinsiyeti, oturdukları adres ve yaş bilgilerini de işlenmesi ölçü,

amaç ve sınırın dışına çıkılması anlamına gelecektir. Bu şekilde işlenen

verinin sızması durumunda yaratacağı zarar daha fazla olacaktır.

Kişisel

verilerin işlenmesi açısından kurumlardaki en önemli konulardan biri de verinin

saklanacağı süredir. Verinin ne kadar süre sonra anonimleştirilmesi ya da

silinmesi gerektiğini tespit edecek bir yöntemin olmayışı ile ihtiyaç olmayan kişisel

verilerin hala saklanması, veri sızıntısı ve mevzuata uyum açısından ciddi riskler

ortaya çıkarmaktadır. Bir veri sızıntısı durumunda kurum, tutulmasının anlamı

olmadığı kişisel verilerin sızması yüzünden kamu gözünde itibar ve ekonomik

olarak değer kaybedebilir. Kurumun kayıplarına ek olarak kişilerin uğradığı

zararın boyutları da ölçmek mümkün olmayabilir. Toplanan ve hali hazırda

toplanmış olan verilerin sınıflandırılması kurumlar için çok önemli bir

çalışmadır. Bu çalışma ile kurumun hangi kritik verilere sahip olduğu

görülebilecektir. Bu çalışma sonucu hangi verinin ne kadar tutulması gerektiği

de ortaya çıkmış olacaktır. Bu sınıflama kurumun stratejik olarak tüm bölümleri

ile beraber yapacağı çalışmalarla belirlenebilir. Bana göre bu ilkelerdeki

yönetilmesi en zor konulardan biri, verinin silinmesi ve anonimleştirilmesi

sürecidir. Bununla beraber kurumlar Kanunun 7. Maddesi 1. Fıkrasında da 4.

Maddenin 2. Fıkrasının d bendine ek olarak, işlenmesini gerektirecek nedenlerin

ortadan kalması ve gerçek kişilerin talebi, kişisel verilerin silinmesi ya da

anonimleştirilmesi kurum tarafından yapılacaktır.

Kişisel

verilerin aktarılması için, kurumlar gerçek kişilerin açık rızasını almak

zorundadırlar. Ancak kanunun 5. Madde 2. Fıkrasında ve yeterli önlem alınması

kaydıyla 6. Maddenin 3. Fıkrasında belirtilen şartlarda kişisel veriler rıza

alınmadan aktarılabilir.

Kişisel

verilerin yurt dışına aktarılması içinde açık rıza gereklidir. Ancak yine

kanunun 5. Madde 2. Fıkrasında ve yeterli önlem alınması kaydıyla 6. Maddenin

3. Fıkrasında belirtilen şartların birinin varlığı ile verilerin aktarılacağı

ülkenin Kişisel Verileri Koruma Kurulunun ilan ettiği listede olması, ya da

yeterli korumanın sağlanacağının karşılıklı olarak iki kurum arasında yazılı

taahhüt edilmesi ve Kişisel Verileri Koruma Kurulu izninin alınması ile açık

rıza alınmadan aktarılabilir.

Kurumun

topladığı veriler ile ilgili gerçek kişileri aydınlatma, bilgi verme yükümlüğü

vardır. Kanunda 3. Madde 1. Fıkra ı bendinde “Veri sorumlusu: Kişisel verilerin

işleme amaçlarını ve vasıtalarını belirleyen, veri kayıt sisteminin

kurulmasından ve yönetilmesinden sorumlu olan gerçek veya tüzel kişiyi, ifade

eder”. Kişisel verileri işi gereği toplayan ve işleyen kurumlar, kanunda Veri

Sorumlusu olarak tanımlanmıştır. Kurumlar gerçek kişileri topladıkları

verilerle ilgili olarak Kanunun 10 Maddesinde belirtiği gibi “(1) Kişisel

verilerin elde edilmesi sırasında veri sorumlusu veya yetkilendirdiği kişi,

ilgili kişilere;

a) Veri

sorumlusunun ve varsa temsilcisinin kimliği,

b) Kişisel

verilerin hangi amaçla işleneceği,

c) İşlenen

kişisel verilerin kimlere ve hangi amaçla aktarılabileceği,

ç) Kişisel

veri toplamanın yöntemi ve hukuki sebebi,

d) 11 inci

maddede sayılan diğer hakları,

konusunda

bilgi vermekle yükümlüdür” olarak kişisel verilerin işlenme amaçları konusunda

bilgi vermekle yükümlüdür.

Kurum

kendisine, kişisel verileri ile ilgili başvuran kişilerin Kanunda belirtilen

taleplerini yerine getirmek zorundadır. Bu talepler kanunun 11. Maddesinde “(1)

Herkes, veri sorumlusuna başvurarak kendisiyle ilgili;

a) Kişisel

veri işlenip işlenmediğini öğrenme,

b) Kişisel

verileri işlenmişse buna ilişkin bilgi talep etme,

c) Kişisel

verilerin işlenme amacını ve bunların amacına uygun kullanılıp kullanılmadığını

öğrenme,

ç) Yurt

içinde veya yurt dışında kişisel verilerin aktarıldığı üçüncü kişileri bilme,

d) Kişisel

verilerin eksik veya yanlış işlenmiş olması hâlinde bunların düzeltilmesini

isteme,

e) 7 nci

maddede öngörülen şartlar çerçevesinde kişisel verilerin silinmesini veya yok

edilmesini isteme,

f) (d) ve (e)

bentleri uyarınca yapılan işlemlerin, kişisel verilerin aktarıldığı üçüncü

kişilere bildirilmesini isteme,

g) İşlenen

verilerin münhasıran otomatik sistemler vasıtasıyla analiz edilmesi suretiyle

kişinin kendisi aleyhine bir sonucun ortaya çıkmasına itiraz etme,

ğ) Kişisel

verilerin kanuna aykırı olarak işlenmesi sebebiyle zarara uğraması hâlinde

zararın giderilmesini talep etme, haklarına sahiptir” olarak belirlenmiştir. Yine

bu noktada kurumların, gerçek kişiler ile ilgili topladıkları kişisel verilerin

sınıflanması çalışması ile beraber, sınıflandırmadan yaralanarak bu veri

grupları üzerinde yapılan işlemleri de belirlemesi mümkün olacaktır.

Şu ana kadar

Kurumların sorumluluğunda belki de en önemli ve temel olan yükümlülük olarak,

verilerin toplanması, silinmesi veya anonimleştirilmesi ile beraber Güvenlik

konusu söylenebilir. Kanunun 12.Maddesinde “- (1) Veri sorumlusu;

a) Kişisel

verilerin hukuka aykırı olarak işlenmesini önlemek,

b) Kişisel

verilere hukuka aykırı olarak erişilmesini önlemek,

c) Kişisel

verilerin muhafazasını sağlamak, amacıyla uygun güvenlik düzeyini temin etmeye

yönelik gerekli her türlü teknik ve idari tedbirleri almak zorundadır.

(2) Veri

sorumlusu, kişisel verilerin kendi adına başka bir gerçek veya tüzel kişi

tarafından işlenmesi hâlinde, birinci fıkrada belirtilen tedbirlerin alınması

hususunda bu kişilerle birlikte müştereken sorumludur.

(3) Veri

sorumlusu, kendi kurum veya kuruluşunda, bu Kanun hükümlerinin uygulanmasını

sağlamak amacıyla gerekli denetimleri yapmak veya yaptırmak zorundadır.

(4) Veri

sorumluları ile veri işleyen kişiler, öğrendikleri kişisel verileri bu Kanun

hükümlerine aykırı olarak başkasına açıklayamaz ve işleme amacı dışında

kullanamazlar. Bu yükümlülük görevden ayrılmalarından sonra da devam eder.

(5) İşlenen

kişisel verilerin kanuni olmayan yollarla başkaları tarafından elde edilmesi

hâlinde, veri sorumlusu bu durumu en kısa sürede ilgilisine ve Kurula bildirir.

Kurul, gerekmesi hâlinde bu durumu, kendi internet sitesinde ya da uygun göreceği

başka bir yöntemle ilan edebilir” olarak belirlenmiştir.

Kişisel

Verilerin korunmasına yönelik, 1. Fıkrada belirtilen hukuka aykırı işleme,

erişim ve muhafaza kurumun iş süreçleri ve bilişim sistemleri üzerinde

kullanacağı güvenlik teknolojileri ile ilişkilidir. Güvenlik her kurum için çok

katmanlı bir süreçtir. Sunucu odalarının fiziksel güvenliğinden, son

kullanıcıların kullandıkları uygulama yazılımlarına kadar birçok katmanı olan,

birbiri ile bağımsız çalışan birçok katmanın bir araya gelmesi ile oluşan

sistemlerin denetimi ve bilgi güvenliği ihtiyaçlarına uyumlu hale getirilmesini

kapsar. Güvenlik konusunda kurumların en temelde bir vizyona sahip olması gerekir.

Bununla beraber bütçe, kalifiye insan kaynağı ve süreçlerin sürekli gözlenip

iyileştirilmesi için standartların ortaya koyulması gerekmektedir. Kurumlar,

güvenlik teknolojileri ile beraber, bu sistemlerin şirket süreçleri ile

uygulamak için ISO 27001 Bilgi Güvenliği Yönetim Sistemi ve bunu destekleyen ISO

20000 Bilgi Teknolojileri Hizmet Yönetim Sistemi standartlarının gereklerine

göre organizasyonlarını biçimlendirmektedirler. Güvenlik gereksinimlerini

karşılayabilmek için daha önce belirtildiği gibi bilgi varlıklarının

belirlenmesi, bilgilerin sınıflandırılması gerekmektedir. Bu şekilde hangi

sistemde nasıl güvenlik önlemlerinin alınacağı, mevzuata nasıl uyum sağlanacağı

daha net belirlenmiş olacaktır. Bu aşamadan sonra mevzuata uyum için kullanılacak

teknolojiler ve yöntemler netleştirilebilir.

Kurumlar,

gerçek kişilerin Kanunun uygulanması ile ilgili taleplerine cevap vermek

zorundadırlar. Bu taleplere cevap vermek için kurumların kendi organizasyonları

içinde sorumluları ve süreçleri belirlemeleri gerekmektedir. Gelen talebi direkt

kurumun Bilgi Teknolojileri Bölümüne iletmek doğru olmayabilir. Kanunun 13.

Maddesinde başvuruların nasıl yapılacağı açıklanmıştır. Başvurular gerçek

kişiler tarafından yazılı ya da Kişisel Verileri Koruma Kurulunun belirleyeceği

yöntemler ile yapılır. Veri Sorumlu yani Kurumlar en geç 30 gün içinde

başvuruya olumlu ya da olumsuz cevap varsa nedeni ile yazılı ya da elektronik

ortamda ücretsiz cevap vermek zorundadırlar. Talebin maliyet gerektirmesi

durumunda Kişisel Verileri Koruma Kurulunca belirlenen ücret tarifesi

uygulanır. Veri Sorumlusunun kabahati varsa ve ücret alınmışsa, iade edilir.

Kurumlar,

Kişisel Verileri Koruma Kurulu taleplerine cevap vermekle sorumludur. Kurul

şikayet üzerine veya Kişisel Verilerin ihlali durumunda kendiliğinden inceleme

yapabilir. Kurulun istediği belgeleri, Kurumlar 15 gün içinde teslim etmek

zorundadır. Yerinde incelemeye de olanak sağlanması zorunludur. Kurumlar, Devlet sırrı niteliğindeki belge ve

bilgiler hariç, bilgileri sağlamak zorundadır. Eğer ihlal tespit edilirse,

Kurum en kısa sürede ve 30 gün içinde uygunsuzluğun giderilmesini sağlamakla

sorumludur. Kişisel Verileri Koruma Kurulu kararınca, Kurum veri işlenmesi veya

verinin yurt dışına aktarılmasını durdurulabilir.

Kişisel

Verileri işleyen kurumlar, Kişisel Verileri Koruma Kurulunca tutulan, Veri

Sorumluları siciline kayıt olmak zorundadırlar. Başvuru sırasında, kimlik adres

bilgileri, Kişisel Verilerin İşlenme amaçları, işlenecek verilerin hangi kişi

gruplarına ait olduğu ve veri kategorileri, verilerin aktarılacağı diğer

gruplar, yurt dışına aktarılacak veriler, işleme süresi bilgileri verilir. Bu

bilgilerde değişiklik olması durumunda vakit geçirmeden bildirim yapılır.

Geçiş

hükümleri 1. Madde 3. Fıkraya göre, Kanunun yayınlanmasından önce işlenmiş

kişisel veriler, kanunun yayınlandığı tarihten sonra iki yıl içinde kanun ile

uyumlu hale getirilmelidir. Kanunda belirtildiği gibi tutulmasının gereği

olmayan verilerin hemen silinmesi gerekmektedir. Kanunun çıkmasından önce

hukuka uygun alınmış rıza ile işlenmiş veriler için, bir yıl için, aksine irade

olmadığı sürece, Kanuna uygun sayılır.

Kurumlar,

Kanunun 18. Maddesinde belirtilen para cezalarını, sorumluluklarını yerine

getirmediklerinde ödemekle yükümlüdürler.

Özetle kurumların

sorumluluklarını aşağıda başlıklar halinde aşağıda görülebilir,

-

Kişisel

verilerin işlenmesi öncesi açık rıza alınması,

-

Hukuk

ve Dürüstlük kurallarına uygun olarak verilerin işlenmesi

-

Verilerin

doğru ve güncel olmasının sağlanması

-

Belirli,

açık ve meşru amaçlar ile verilerin işlenmesi

-

Sınırlı,

ölçülü ve amaçla bağlantılı olarak verilerin işlenmesi

-

Kişisel

Verilerin gerektiği kadar saklanması, sonrasında silinmesi, yok edilmesi, anonimleştirilmesi

-

Gerçek

kişilerin talebi ile düzeltilebilmesi ve silinmesi

-

Kişisel

Verilerin yurt içi ve dışına aktarılmasından önce açık rıza alınması

-

Gerçek

kişilerin, haklarında toplanan veriler hakkında aydınlatılması

-

Kurumların

gerçek kişilerin, verilerinin işlenmesi ile ilgili taleplerine cevap vermesi

-

Kişisel

Verilerin Güvenliğinin sağlanması

-

Kişisel

Verileri Koruma Kurulunun taleplerine cevap verilmesi, taleplerin karşılanması,

Kurulun kararına ile veri işleme ve verilerin yurt dışına aktarılmasının

durdurulması

-

Veri

Sorumlusu siciline kayıt olunması

-

Kanunun

çıkmasından önce işlenmiş veriler için Kanuna uyum, iki içinde sağlanmalı,

Kanunun hükümlerine aykırı işlenen veriler derhal silinmeli, Rıza alınmış,

hukuka uygun veriler, aksi irade belirtilmezse bir yıl işlenebileceğidir.

Kişisel

verilerin korunması yükümlülüklerini sağlayabilmek için, kurumun hangi verileri

sakladığını ortaya çıkarması gerekir. Bilgi varlıklarının ortaya konup, değerlendirilmesi

ile süreç başlayabilir. Bu çalışma ile kişisel

veri olarak nitelendirilecek verilerin belirlenmesi daha sağlıklı

yapılabilecektir. ISO 27001 süreçlerinden geçmiş kurumlarda bu çalışmaların

zaten yapılmıştır. Ancak, bu çalışmanın sonuçlarının kontrol edilmesi ve

yeniden kanun kapsamında gözden geçirilmesi, kanuni yükümlülüklerin yerine

getirilmesi açısından önemlidir. Zaman ilerledikçe kurumda değişiklikler

olabilir. Örnek olarak yeni bir ortaklık yapılması, bir ticari kurumun satın

alınması, üretilen ürün ve verilen hizmetlerde değişiklik yapılması gibi. Bu

kuruluşun içeriğini değiştirebilir. Kurum verdiği hizmetlere başka bir alandaki

yeni ürün ve hizmetleri ekleyebilir. Bununla beraber iş yapma biçimini ve dolayısı

ile veri işleme usullerini de değiştirebilir. Bu değişiklik zincirleme olarak,

kurumun iş tanımında da değişikliklere neden olacaktır. Yeni tedarikçiler,

taşeronlar, iş ortakları, müşteriler, rekabetçi diğer kurumlar, yeni yasal

yükümlülükler, personel gibi içi ve dış taraflar ve bunların gereksinimlerinin

belirlenmesi gerekecektir. Bu aşamada bilgi varlıklarının yeniden belirlenmesi

kurumların, iş süreçlerini düzenlemeleri, yükümlülüklerini anlayabilmesi ve

yerine getirmesi için büyük önem taşır.

3.1

BİLGİ

VARLIKLARININ BELİRLENMESİ

Kurumların ellerindeki

bilgi varlıklarını belirlemesi ile elindeki kişisel verileri hangi sistemlerde,

neden tutulduğu ya da toplandığını anlaması kolaylaşacaktır. Kurumlar için varlık

ne anlam ifade etmektedir? Varlık, “Bir işletme için değeri olan ve bu nedenle

uygun olarak korunması gereken tüm unsurlardır. İnsan, bilgi, yazılım, donanım,

bina, iş araç ve gereçleri gibi işletme için bir değer ifade eden tüm unsurlar

varlık olarak değerlendirilmelidir.”[8] Bilgi Varlığı, “Kurumun tüm bilgi

sistemlerinde, çalışanlarında, kütüphanelerinde tutulan ve kurumun iş

süreçlerinde değişik formlarda işlenen veridir;”[9] ya

da diğer bir tanım ile “Gerçek ve tüzel kişiler ile kamu kurum ve

kuruluşlarının sahip olduğu, işlenebilir, kullanılabilir veya paylaşılabilir

değere sahip ve uygun şekilde korunması gereken fiziki veya elektronik her

türlü veri.”[10] ‘dir. Bilgi varlığı envanteri

iş sürekliliği, bilgi güvenliği yönetim sistemi ve risk yönetimi süreçleri için

girdi sağlar.

Bilgi

varlıkları, tiplerine göre sınıflandırılmaktadır. Bilgi varlığı tipleri ve

örnekleri aşağıda görülebilir.

Bilgi Tipi Bilgi/Örnek

Veri :

Elektronik ortamda işlenen veriler, bilgiler.

Bilgi :

Verinin insanlar tarafından anlaşılabildiği hali.

Bilişim Sistemleri Donanımı : Sunucu, bilgisayar, ağ cihazları,

güvenlik duvarları,

Yazıcılar, tarayıcılar, depolama üniteleri,

depolama

cihazları, (diskler, usb diskler, CD, DVD), kamera,

fotoğraf makineleri, yönlendiriciler (router),

telefon

santralleri, e-imza cihazları gibi.

Sistemler/Yazılımlar : Veri tabanı yönetimi sistemleri, kurumsal

uygulamalar, izleme sistemleri, log

sistemleri,

e-posta, görüntülü ve sesli iletişim

sistemleri,

mimarlık, mühendislik uygulamaları, kurumsal

web

siteleri, kurumsal kaynak planlama sistemleri,

saldırı

tespit ve engelleme yazılımları, antivirus

yazılımları,

sistem yönetimi için kullanılan yazılımlar

Kişiler : Kuruma gelen kişiler, personel

Soyut Varlıklar : Marka, güven

Bina Hizmetleri : Elektrik, UPS,

Havalandırma

Binalar /Alanlar :

Veri merkezleri, Merkez ve şube ofisler

Sınıflandırma

çalışması ile beraber kritik bilgilerin belirlenmesi ve bilgi güvenliği risk

analizi ile bağlantı kurulabilmesi sağlanmalıdır. Bunun için bilgi varlığı envanterinde

Varlık Değeri, Tehdit, Gizlilik, Bütünlük, Erişilebilirlik Değeri gibi

alanlarda, Şekil 7’de görüleceği gibi bilgi varlıkları için değerler

belirlenebilir.

Güvenlik hedefi varlık değeri tablosu

Şekil 7 [11]

Belirlenen

risk değerleri ve risk değerleme yönteminin bilgi varlıklarına uygulanması ile

kurumlar riskleri analiz edebilirler. Örnek olarak Şekil 8’de bir risk analizi

görülebilir.

Risk analizi Şekil 8

Risk

analizinin yapılmasından sonra, risklerin kabul edilebilir bir seviye

belirlenir. Genel olarak tüm yukarıdaki Şekil 8 e bakıldığında risk seviyesi ortalama

50 olarak kabul edilebilir. Bu seviyeye inilmesi için hangi risklerin önem

derecesinin, hangi önlemler alınarak düşürülebileceği belirlenir. Riskler

önceliklendirilir ve iyileştirme süreci başlar. Veri sızıntısı için veri tabanı

yönetim sistemlerinde izleme, anormallik tespiti ve engelleme sistemlerinin

kurulması ile bu tehdidin riski azaltılabilir. Bu durumda olasılık değeri

alınan önlemlerle 1’e düşürülebilir. 1 değerinin belirlenmesi ile yılda bir kez

bu önlemin alınmasına rağmen, bu olay olabilir olarak kabul edilmiş olunur. Buna

bağlantılı olarak ta bilgi güvenliği değeri de düşürülmüş olunur. Her yıl,

dünyadaki bilgi güvenliği olayları ve kurum içindeki olaylar gözlemlenerek Risk

analizinin tekrarlanması gerekir.

4.

KİŞİSEL VERİLERİN VERİ TABANI

SİSTEMLERİNDE KORUNMASI İÇİN ALINABİLECEK ÖNLEMLER

Güvenlik her

alanda olduğu gibi bilişim sistemleri ve onun bir parçası olan veri tabanı

sistemleri için de çok katmanlıdır. Sadece belirli önlemleri almak yeterli

olmayacaktır. Güvenlik katmalarının her biri, bir zincirin halkalarıdır.

Halkaların birinin kopması, tüm katmanların atlatılmasına neden olabilir. Örnek

olarak günümüzde en çok istismar edilen konulardan biri, kullanılan parolaların

tahmin edilebilir olarak belirlenmesidir. Yeterince önlem alındığı düşünülen

bir sistemde yetkili bir kullanıcı parolası zayıf olabilir. Bu parolanın tespit

edilmesi ile alınan tüm güvenlik önlemleri bir anda etkisiz kalabilir. Bu

kullanıcı ile veri tabanı sistemlerine erişim sağlanıp, veri sızıntı, verilerin

değiştirilmesi ya da kopyalanması işlemleri yapılabilir. Veri tabanı yönetim

sistemleri tarafında alınan önlemlere rağmen, veri tabanına erişen uygulamada, örnek

olarak web sayfası uygulaması üzerinde bir zafiyet olabilir. Bu zafiyeti tespit

eden ve istismar eden yetkisiz kişiler, veri tabanına normal bir kullanıcı gibi

hiç dikkat çekmeden bağlanabilir.

Alınan

güvenlik önlemlerinin etkinliğinin arttırılması için, öncelikle kurumların hangi

bilgi varlıklarına sahip olduklarını belirlemeleri gerekmektedir. Bu

belirlendikten sonra, bilgi varlıklarının türü ve içeriğinin ne olduğuna göre

sınıflandırılmaları gerekmektedir. Bu aşamada bilgi varlıklarında kişisel

veriler, finansal veriler, hukuk, proje, rapor, kurum içinde gizliliği olan

belgeler, personel bilgileri, müşteri bilgilerini ayırt etmek mümkün olacaktır.

Bu sınıflama ile bilgilerin önem derecesi, risk ve barındığı ortamlardaki

güvenlik önlemleri ile değerlendirilip önlem alınmalıdır. Verilerin

sınıflandırılması kişisel verilerin ne zaman, hangi yöntemle, nereye, hangi

verilerin işlendiği tespit edilebilir. Toplanan kişisel verilerin amaca uygun,

tutarlı, doğru, amaç ile sınırlı, süresi kadar işlendiğinin kontrolü

yapılabilir. Anonimleştirilmesi ya da

silinmesi gereken verinin ortaya çıkarılması ve rıza alınıp alınmadığı ortaya

çıkarılabilir. Bu verilere karşı günümüzdeki yönelebilecek tehditlere karşı

önlemlerin belirlenmesi ve bir düzen içinde bu önlemlerin alınması çalışmasına

başlanabilir. Tüm güvenlik önlemlerinin alınmış olması, o sistemin tamamen

güvenli olduğu anlamına gelmeyecektir. Güvenlik önlemlerinin etkinliğini

arttırmak için sürekli güvenlik önlemlerinin ve sistemlerinin performansını

gözlemlemek gerekmektedir. Geçmiş dönemde bilgi güvenliği ihlal olayları, kurum

içi ve dışı yapılan güvenlik testlerinin sonuçlarını ile alınan güvenlik

önlemlerinin etkinliği ve performansı ölçülmelidir.

Ülkemizde ve

dünyada aynı sektörde ya da farklı sektörlerde yaşanan bilgi güvenliği ihlal

olaylarının takip edilmesi, bu olayların kurum için gerçekleşme ihtimaline

karşı alınan güvenlik önlemlerinin gözden geçirilmesi gerekmektedir. Eksik

görülen noktalar tespit edildiğinde planlama yapıp, bilgi güvenliğini oluşturan

sistemler üzerinde çalışmalar yapılmalıdır. Kurumlar bilgi güvenliğinin

etkinliğini arttırmak için en temel standart olan ISO 27001 bilgi güvenliği standartlarını,

kurumun kültürü ve işleyişi ile bütünleşik olarak uygulamaya, bilgi güvenliği

performansını sürekli izleyip iyileştirme yoluna gitmektedirler. Uluslararası

Standardizasyon Organizasyonu verilerine göre ülkemizde 2015 yılı itibari ile

268 ISO 27001 sertifikasına sahip kurum bulunmaktadır.[12]

2006 ile 2015 yılları arası ülkemizdeki sertifika alan kurum sayısındaki

yıllara göre artış Şekil 9 da görülebilir.

4.1.FİZİKSEL GÜVENLİK

Güvenlik deyince akla

gelen ilk ve en temel önlem fiziksel güvenliktir. Veri tabanı sistemlerinin

çalıştığı sunucuların kolayca fiziki olarak erişilmesi, bilgi güvenliği için

risk olacaktır. Örnek olarak, sistem odasındaki sunucuya fiziksel olarak

erişilebilen sunucuya, belirli bir işlemi yapmak için taşınabilir disk

takılması, verilerin bu diske aktarılması ve belirli bir süre sonra bu diskin

sunucudan çıkarılması gibi. Üstelik bu işlem yapan kişiler gayet iyi niyetli

olan kurum çalışanları olabilir. Bu disk bir yerde unutulabilir ya da kurum

çalışanı kendi bilgisayarında takılı olabilir. Bu kişinin bilgisayarına zararlı

bir yazılımın da bulaşması ile bu veriler yetkisiz kişilerin eline kolayca

geçebilir. Veri tabanı ve diğer sistemlerin fiziksel güvenliği sağlanması da

birkaç aşamalı olarak düşünülmelidir. Sunucuların olduğu oda, salona belirli

kişilerin girebilmesinin sağlanması, giriş ve çıkışların kayıt altına alınması,

kurum dışından gelen ziyaretçilere refakat edilmesi, önceden randevu ile bu

ziyaretlerin nedeni sorgulanarak yapılmasının sağlanması, ziyaretçilerin yalnız

bırakılmaması, sunucu odasında sunucuların olduğu kabinlerin kilitli tutulması

ve güvenlik ihtiyacına göre kamera ile izlenmesi yapılmalıdır.

4.2.

İŞLETİM

SİSTEMİ GÜNCELLEMELERİ VE GÜVENLİK YAZILIMLARI

Veri tabanı yönetim

sistemleri, doğal olarak bir işletim sistemi üzerinde çalışmaktadır. Bu işletim

sistemlerindeki bir zafiyet, veri tabanı yönetim sistemi ve dolayısı ile o

sistem üzerindeki her kaynağa yetkisiz erişim sağlanmasına neden olacaktır. Bu

sistemlerin özellikle kritik ve güvenlik güncelleştirmelerinin zamanında ve

yükleme öncesi ve sonrası durumla karşılaştırılarak yapılması gereklidir. Ek

olarak bir anti virüs yazılımının olması ve bu yazılımın yeni çıkan tehditlere

karşı güncel tutulması gerekmektedir. Aslında işletim sistemi güncelleştirmeleri

belki de alınabilecek en kolay önlemlerden biridir. Ancak günümüzdeki güvenlik

kontrollerinde çıkan zafiyetlerde üst sıralarda çıkmaktadır.

4.3.

VERİ

TABANI SİSTEMİ GÜNCELLEMELERİ

İşletim sistemi güncellemeleri gibi, veri

tabanı yönetim sistemlerinin güncelleştirmelerinin yapılması büyük önem taşır. Güncelleştirmemi

yapılmamış bir veri tabanı yönetim sisteminin kontrolü ele alınabilir. Bir

şekilde kurum ağına yetkisiz olarak giren bir kişi kendi bilgisayarındaki

yazılımlar ile kurum içindeki erişebildiği bilgisayar ağlarını tarayarak,

güncelleştirmesi yapılmamış bir veri tabanı yönetim sistemine erişebilir ve bu

sistemi suistimal edebilir. Bu durum aslında güncelleştirmesi yapılmamış tüm

sistemler için geçerlidir.

4.4.

YETKİLENDİRME

Veri tabanı

sistemleri üzerindeki en önemli konulardan biri yetkilendirmedir. Veri tabanına

erişim uygulamalar ve sistem üzerinde çalışan gerçek kişiler tarafından

yapılmaktadır. Bu erişimler içinde veri tabanı yönetim sistemi içinde yetkiler

verilmektedir. Yetkilendirme konusundan önce İlişkisel Veri Tabanlarının,

tablolar içinde verileri nasıl tuttuğunu örnek kayıtlarla aşağıdaki Şekil 10’da

görebiliriz. Aşağıdaki tabloda sütun başlıkları veri alanlarını, satırlar da bu

alanlara uygun olarak yerleştirilen verileri tutmaktadır.

Verilerin

tutulduğu tabloların birbirleri ile olan ilişkileri Şekil 11’da görülebilir.

Şekil 11 Tabloların birbirleri ile

ilişkisi

Genel olarak

tüm veri tabanı sistemlerinde sistemin kurulumu ile gelen, veri tabanı yönetim sistemi

seviyesinde yetki rolleri bulunmaktadır. Bu yetki rolleri genel olarak belirli

bir yetki grubunun belirli bir kullanıcıya verilmesini sağlar. Örnek olarak

sadece kullanıcıları yönetmek, veri tabanına veri almak ve veri tabanından veri

çıkarmak, sistem performansını izleme ve son olarak en yetkili kullanıcı rolü

gibi. Bu yetki rolleri, veri tabanı sistemi seviyesinde verildiği için, tüm

sistem ve veri tabanları üzerinde verilen rol kapsamında yetkilendirilmiş olur.

Tabii ki bu rollere eklemeler yapılabilir. Ancak bu roller yetkilendirme

sürecinde, daha belirgin ve sadece belirli işlemlerin yapılması için yetki

verilebilmesi ihtiyacını karşılamaz. Veri tabanı yönetim sistemleri ikinci

seviye veri tabanı seviyesinde yetkilendirme yapılmasıdır. Yine veri tabanı

seviyesinde veri tabanının oluşturulması ile gelen yetki rolleri bulunmaktadır.

Bu yetki grupları kullanılarak veri tabanı seviyesinde genel yetkiler verilir. Bu

yetki grupları da genel yetkileri kapsar ve yenileri eklenebilir. Sadece yetki

verilen veri tabanını kapsar. Örnek olarak veri tabanına veri yazma, okuma

gibi. Üçüncü seviye olarak veri tabanı içindeki tablolar ve içindeki alanlar

için de yetkilendirme yapılabilir. Örnek olarak müşteri bilgilerinin tutulduğu

bir tabloda, müşteri isimlerine ihtiyaç duyan bir uygulama için, sadece

müşterinin veri tabanındaki asılsız numarası ve müşteri adı için okuma

yetkisinin verilmesi, müşteri hareketlerini tutan tabloya sadece veri ekleme

yetkisinin bir kullanıcı ya da uygulama için tanımlanması gibi. Bu şekilde

sadece belirli yetkilerin verilerek, veri tabanı erişimlerinde ihtiyaç kadar,

amacı ile orantılı ve tutarlı erişimlerin yapılması sağlanacaktır.

4.5.

VERİ

TABANI SİSTEMİ ÜZERİNDEKİ HAREKETLERİ İZLENMESİ

Yetkilerin

verilmesinden sonraki en önemli adımlardan biri, veri tabanı sistemleri

üzerindeki hareketlerin izlenmesi ve kayıt altına alınmasıdır. Bu hareketler veri

tabanı yönetimi sistemi üzerindeki ve veri tabanları üzerindeki hareketlerdir. Veri

tabanı yönetim sistemi üzerindeki hareketler kullanıcı tanımlama, veri tabanı

oluşturma ya da silme, yedek alma, loglama işlemleri, yedekten dönme, veri

tabanı bakım işlemleridir. Veri tabanı üzerindeki hareketler ise, kayıt ekleme,

kayıtları listeleme, kayıt silme, değiştirme veri tabanı üzerinde bir kaydın

değişmesi, toplu olarak verilerin veri tabanına aktarılması, tablo oluşturma,

tablo silme, tablo içine yeni alanlar ekleme, tablo içindeki alan tiplerini

değiştirme, görünümler üzerindeki işlemler, tetikleyiciler, izleme işleri

üzerinde yapılan değişikliklerdir. Bu tüm hareketler veri tabanı yönetim

sisteminde bu hareketlere karşılık gelen komutlar dört grupta ifade edilir. Bu

şekilde veri tabanı üzerindeki hareketlerin izlenmesi daha seçici ve sadece

ihtiyacı karşılayacak şekilde yapılandırılması sağlanır. Veri tabanı yönetim

sistemlerine entegre edilen, ileriki konularda değinilecek olan veri tabanı

güvenlik çözümleri de bu komutları kontrol ederek, anormal durumları ve

yetkisiz işleri tespit eder. İhtiyaçtan fazla izleme yapılması ve hareketlerin

kayıt edilmesi, sistemin izlenmesi ve anormal durumların tespit edilmesini

zorlaştıracaktır.

4.5.1. VERİ

TABANI SİSTEMLERİ ÜZERİNDEKİ HAREKETLER

Genel olarak

bu hareketler aşağıdaki dört başlık altında ifade edilir.

4.5.1.1. DDL

- DATA DEFINITON LANGUAGE

Veri

Tanımlama Dili olarak çevirisi yapılır.[13] Veri

tabanı sistemi üzerinde Create, Drop, Alter, Rename, Truncate komutlarını ifade

eder. Direkt bu komutların kullanılması ya da ara yüzlerden yapılan işlemlerin,

veri tabanı yönetim sistemi tarafından yukarıdaki komutlarla yapılmasının

izlenmesidir. Mesela, veri tabanı yönetim sistemine bağlantı yapılan yazılımın

ara yüzünden, veri tabanını seçip, silme komutunun uygulanması gibi. Bu

komutlar, Create, Alter, Drop, Truncate, Rename komutlarıdır ve veri tabanı

yönetimi sistemi üzerindeki objelere uygulanır. Veri tabanındaki veri, yetki

grubu kullanıcı kısaca veri tabanı içinde gözlemlen ve üzerinde işlem

yapılabilen her şeye obje denir. DDL komutları genel olarak veri tabanı yönetim

sistemlerinde Create Database, Drop Database, Alter Database, Create Table, Drop

Table, Alter Table, Create View, Drop View, Alter View, Create Procedure, Drop

Procedure, Alter Procedure, Creat Index, Drop Index, Alter Index, Create Trigger, Drop Trigger, Alter Trigger, Create Schema, Altere Schema, Drop Schema olarak

sıralanabilir.

4.5.1.2. DML

- DATA MANUPILATION LANGUAGE

Veri İşleme Dili/İfadeleri

olarak ifade edebiliriz.[14]

Genel olarak veri tabanı içinde veri ekleme, değiştirme, silme ve verileri

listeleme işlemleridir. Veri tabanı yönetim sistemlerine göre eklemeler

yapılabilir. Select, Insert, Update, Delete, Truncate Table DML komutlarıdır.

Aşağıda Şekil 12’de Müşteri tablosundaki tüm alanların SELECT ile

listelendiğini gösteren log kaydı görülebilir.

Şekil 12 Data Manupilation Language

4.5.1.3. DCL

- DATA CONTROL LANGUAGE

Veri Kontrol

Dili/İfadeleri olarak ifade edebiliriz.[15]

Veri tabanı üzerinde yetki verilmesi ve alınması için kullanılır. Örnek olarak

belirli bir kullanıcıya, veri tabanı içindeki sadece belirli bir tablodaki

belirli bir alan için Update yetkisinin verilmesi gibi. Grant, Revoke DCL

komutlarıdır. Örneğim DCL komutları ile belirlenen kullanıcı için hangi DML

komutlarının, neyin üzerinde uygulanabileceği belirlenebilir.

4.5.1.4. TCL

– TRANSACTION CONTROL LANGUAGE

İşlem Kontrol

Dili/İfadeleri olarak dilimizde söylenir.[16] Begin

Transaction, Commit, Rollback TCL komutlarıdır. Kısaca veri tabanı üzerinde DML

komutları ile yapılan işlemleri kontrol edebilmek, sonuçlarını genele

uygulamadan görebilmek, sonuçları uygunsa tüme uygulamayı ya da tüme

uygulamadan geri almayı sağlar. Örnek olarak veri tabanı üzerinde belirli

kayıtların değiştirilmesinden önce Begin Transaction ile yapılan

değişikliklerin sadece komutların uygulandığı oturumda görülebilmesi ve uygunsa

Commit ile değişikliklerin uygulanması, değilse RollBack ile yapılan

değişikliklerin geri alınması sağlanabilir.

4.5.2.

VERİ

TABANI GÜVENLİK SİSTEMLERİ

4.5.2.1. VERİ

TABANI GÜVENLİK DUVARI – DATABASE FİREWALL

Veri tabanı yönetim

sistemlerine özgü tehditler için özelleşmiş sistemlerdir. Veri tabanı yönetim

sistemi sunucusu üzerinde ya da donanım olarak konumlandırılır. Donanım olarak konumlandırıldığında

bir den fazla veri tabanı sunucusu için hizmet verebilir. Veri tabanı yönetim

sistemine gelen tüm bağlantıları denetler ve kayıt altına alır. SQL

Enjeksiyonu, hafıza taşması, veri tabanı üzerinde normal olmayan DDL, DML, DCL

ve TCL komutlarını tespit eder ve bu isteklerin belirlenen kurallara göre veri

tabanı yönetim sistemine ulaşmasını sağlar. Örnek olarak uygulama

sunucularından normalde verilmeyen ALTER, DROP, GRANT gibi SQL ifadeleri tespit

edilebilir ve engellenir. Hangi SQL komutlarının hangi durumlarda

verilebileceği belirlenebilir. Kullanıcılar IP adresleri, bağlanılan yazılım ve

zaman eşleştirmeleri yapılarak bağlantılar denetlenebilir. Veri tabanı yönetim

sistemi üzerinde ya da veri tabanları üzerinde yetkisi olan kullanıcıların

şüpheli hareketlerinin tespit edilmesi sağlanır. Örnek olarak, bir veri

tabanında birkaç tabloyu ilişkilendirerek çekilen sorgular ya da tüm bir

tablonun içindeki kayıtları SELECT komutu ile çekilmesi verilebilir. Bu

sistemlerdeki loglar merkezi bir log toplama sistemine aktarılabilir. Bu

şekilde veri tabanı yönetim sistemi üzerindeki olaylarında kurum içindeki diğer

sistemlerden gelen loglar ile ilişkilendirilmesi sağlanabilir. Bu konuya

projenin Güvenlik Olay Yönetimi ve Kolerasyon Sistemi – SIEM başlığında daha

detaylı değinilecektir.

4.6.

UYGULAMA

GÜVENLİĞİ

Veri tabanı

yönetim sistemlerinde alınan önlemleri tamamlayıcı olarak, veri tabanı erişimi

yapan uygulamaların güvenlik denetimlerinden, uygulamanın yazılması aşamasından

itibaren geçmesi gerekmektedir. Veri tabanına erişim yapan ve Internet

üzerinden erişilen bir uygulamadaki açık, veri tabanı yönetim sistemleri

üzerindeki kontrollerin etkisiz kalmasına neden olabilir. Çünkü uygulama, veri

tabanı yönetim sistemi üzerinde erişim için yetkilendirilmiş ve güvenli bir

bağlantı olarak kabul edilecektir. Veri tabanı izleme konusunda bahsedildiği

üzere, anormalliklerin tespit edilmesinden sonra, veri sızıntıları tespit

edilebilir ve önlem alınabilir. Ancak önlem alınmasına kadar geçen sürede az ya

da fazla veri yetkisiz kişilerin eline geçmiş olacaktır. Özellikle dışarıya

açık uygulamaların düzenli olarak, kurum içindeki bilgi güvenliği bölümüne ve

mutlaka kurum dışında bu alanda uzmanlaşmış kurumlara güvenlik denetimleri

yaptırılmalıdır.

Günümüzde

Http[17]

protokolü ile Web tabanlı uygulamaların yaygın olarak kullanılması ile bu

uygulamalardaki güvenlik açıkları ciddi riskleri de beraberinde getirmektedir. Bugün

dünyada yazılan uygulamaların büyük bir kısmı web tabanlı olarak tasarlanmaktadır.

Bu şekilde uygulamayı kullanmak isteyenlerin bilgisayarlarında ya da erişim

yaptıkları mobil cihazlarında bir yükleme yapmadan uygulamayı kolayca

kullanabilmesi sağlanmaktadır. Kullanım amacı olarak, Alış-veriş web siteleri,

E-Devlet (belediyeler, kamu kurumları gibi.), forum siteleri, arkadaşlık siteleri

ya da sosyal ağlar, üniversite web siteleri, e-posta hizmeti veren siteler,

kurumların kendi çalışanları için Internet üzerinden erişilebilir web siteleri

sayılabilir. Kurumlarda Internet trafiğini kontrol etmek için kullanılan

Firewall olarak bilinen ve Güvenlik

Duvarı olarak dilimizde söylediğimiz güvenlik cihazları, web tabanlı uygulama

sunucularına yönelen tehditler için kullanılmaktadır. Ancak Web tabanlı

uygulamalara yönelen tehditlerin artması ve karmaşıklaşmaya başlaması ile

sadece Web tabanlı uygulamalar için Web Application Firewall – WAF olarak tabir

edilen güvenlik cihazları ya da çözümlerinin kullanılması ihtiyacı ortaya

çıkmıştır. Aynı şekilde E-Posta trafiği için ayrıca SMTP Gateway olarak anılan,

gelen ve giden e-posta mesajlarının virüs, oltalama, fidye tehditlerine karşı

tarayan güvenlik cihazlarının kullanılması gibi. Web Application Firewall – WAF

olarak tabir edilen sistemler, Web tabanlı uygulamalara gelen ve giden ağ

trafiğini analiz etmektedir.[18] Http

protokolünün yapısı gereği, web uygulaması ve ona bağlanan bilgisayar

arasındaki iletişim anlamlı ifadeler ile yapılır. Biraz yazılım tecrübesi olan kişiler

elle ve hatta bugün Internet üzerinde kolayca edinilebilen yazılımlardan

yaralanarak bile web uygulamasına bağlanıldığında, Http komutlarını ya da

trafiğini değiştirilerek sunucuya gönderilebilir. Bu durumda eğer uygulama

içinde bir kontrol yoksa çok fazla çaba sarf etmeden dünyanın herhangi bir

yerinden veri tabanına ya da sunucunun işletim sistemine erişim sağlayabilir. Web

Application Firewall – WAF olarak tabir edilen sistemler, Http trafiği içinde bu

tip anormallikler tespit ettiğinde, uygulama sunucusuna ilgili trafiğin gönderilmesine

izin vermez ya da uygulama sunucusundan dışarıya iletilmeden engellenmesini

sağlar. Örnek olarak SQL enjeksiyonu[19]

tekniğinde normalde sunucu ve bağlanan bilgisayar arasında Http protokolü

içinde “" or ""="”, “-1 UNION SELECT” gibi sıra dışı olarak

kullanılan ifadeler ve karakterler tespit edilerek sunucuya gönderilmesi

engellenir. Sadece Web tabanlı uygulamaya gelen bağlantılarının denetlenmesi, Web

teknolojileri için güvenlik çözümlerinin adanması, güvenlik ve performans için,

özellikle de tüm dünyaya Web tabanlı uygulamalarını servis eden kurumlarda kullanılması

zorunlu hale gelmiştir. Özellikle bankaların Web uygulamaları bu duruma örnek

olarak verilebilir. Günümüzde en çok kullanılan SQL enjeksiyonu, cross-site

scripting, cookie poisoning teknikleriyle uygulamadaki açılardan yapılan

yapılan sızma girişimleri ile sistemler eğer uygulamada zafiyet varsa istismar

edilebilir. Web tabanlı uygulamalar için bu tip sistemlerin konumlandırılması,

kritik verilerin yetkisiz kişilerin eline geçmesi riskini azaltacaktır.

4.7.

UYGULAMA

SUNUCULARININ GÜNCELLİĞİ

Uygulama

sunucularının işletim sistemleri ve bu sunucuların üzerinde bulunan servisler

düzenli olarak güncellenmelidir. Uygulama sunucusundaki işletim sistemi ya da

üzerinde çalışan bir uygulamadaki güvenlik zafiyetinin istismar edilmesi ile

veri tabanı erişimi yetkisiz olarak sağlanabilir. Sistem çalışamaz hale

getirilebilir. Veri bütünlüğü bozulabilir. En kolay alınabilecek önlemlerden

biridir.

4.8.

UYGULAMA

VE VERİ TABANI İLETİŞİMİ GÜVENLİĞİ

Veri tabanı

sunucuları ve veri tabanlarına erişim sağlan uygulama yazılımlarının

iletişimlerinin güvenli yapılması, arada trafiğin dinlenmesi ve bilgilerin

yetkisiz kişilerin eline geçmesi riskine karşı sağlanmalıdır. Günümüzde

kurumlar genel olarak uygulama sunucularını ve veri tabanı sunucularını kendi

ağlarında barındırmaktadırlar. Bu durumda sunucular kurum ağında olduğu için bu

iletişimin güvenli olduğu düşünülmektedir. Ancak başka bir sunucudaki zafiyetin

istismar edilmesi ile uygulama sunucuları ve veri tabanı sunucuları arasındaki

trafiğin dinlenmesi mümkün olabilir.

Veri tabanı ve uygulama sunucuları arasındaki trafik şifrelenmiş olarak yapılmalıdır.

4.9.

UYGULAMA

GELİŞTİRME VE TEST ORTAMLARININ GÜVENLİĞİ

Uygulamalar

kurumun, kullananların ihtiyaçları, mevzuata uyum, performans gibi başlıca

nedenlerle sürekli güncellenmektedir. Özellikle uygulamanın ayrı ve canlı

sistemden izole edilmiş bir ortamda geliştirilmesi, geliştirilen uygulamanın

test ortamının yine ayrı, canlı sistemden izole bir ortamda olması güvenlik

risklerinin azaltılması için önemlidir. Ayrıca test ve geliştirme ortamlarının

kurum ağından da izole edilmesi, sadece ilgili kişilerin bağlantı yapabilmesi

sağlanmalıdır. Test ve geliştirme ortamları, canlı sistemler gibi

izlenmeyecektir. Sürekli geliştirme ve test işlemlerinden ötürü de daha önce

bahsedilen güvenlik önlemleri yeter seviyede alınmayabilir. Alınsa bile, bu

ortamlarda sürekli değişiklikler işletim sistemi ve uygulama seviyesinde

yapıldığından alınan güvenlik önlemlerinin devamlılığı sağlanamayabilir. Test

ve geliştirme ortamlarına kurulan uygulamalar ilk kuruldukları ayarlarda

bırakılabilir ve bu durum ciddi güvenlik zafiyetlerine neden olabilir. Örnek

olarak, o an için gerekli bir servisin test sistemi üzerinde yönetici hakkı ile

kurulması ve servis ile ilgili kullanıcı parolasının kurulumdaki hali ile

değiştirilmeden bırakılması yaygın karşılaşılan bir durumdur. Bu test sistemi

üzerindeki bu zafiyetin kullanılarak, bu sistemden başka sistemlere yetki yükseltilmesi

yöntemleri ile geçiş yapılabilir ve tüm sistemin güvenliği tehlikeye girebilir.

Günümüzde yapılan zafiyet testlerinde sıkça karşılaşılan güvenlik

zafiyetlerinin başında gelmektedir. Bununla beraber geliştirme ve test

ortamlarındaki veri tabanlarının, canlı sistemdeki ile aynı olması, yazılım

geliştirme süreçlerinde kolaylık sağlayabilir. Ancak bu verilerin üzerinde geliştirilen

uygulama ya da canlı uygulama için hazırlanan güncelleme üzerindeki henüz

keşfedilmemiş zafiyetlerin istismar edilmesi riski, test sistemlerinde sürekli

değişimin olması ve yukarıda bahsettiğimiz gibi kurulumların hızlıca yapılması

ve yapılan değişikliklerin kayıt edilmemesi, unutulması gibi nedenlerden kritik

verilerin sızması tehlikesini beraberinde getirecektir. Test ve geliştirme ortamlarına aktarılan

gerçek verilerin, yazılım geliştiren ekip tarafından bilerek ya da kasıt

olmadan çıkarılması riskini de ortaya çıkaracaktır. Test ve geliştirme

ortamlarına canlı sistemdeki veri tabanlarının bire bir kopyalanması, yerine bu

verilerin anonimleştirilmesi, maskelenmesi ya da karıştırılması kritik veriler

için oluşacak riskleri azaltacaktır.

4.10.

VERİ

MASKELEME

Günümüzde

veri tabanı kopyaları, uygulama geliştirme ve test ortamlarına, uygulamaların geliştirilmesi, rapor alınması,

geri dönüş testleri gibi nedenlerle aktarılmaktadır. Uygulama geliştirme ve

test ortamlarının güvenliğine her zaman gerçek ortamlar kadar dikkat

edilmeyebilir. Yapılan test işleri sırasında, önceden alınan güvenlik

önlemlerini istemli ya da istemsiz olarak devre dışı bırakılabilir. Test

işlemlerinin gerçek veriler üzerinde yapılması bir zorunluluksa, test ve

geliştirme ortamlarına, kullanılan veri tabanı yönetim sisteminin bu

teknolojiyi desteklemesine bağlı olarak veriler maskelenerek aktarılabilir. Maskeleme,

veri tabanı içinde, tablolardaki verilerin asıl hallerinin değil de önceden

belirlenmiş sabit ya da değişken ifadeler ile olan değerlerin

karmaşıklaştırılması sağlanarak verilerin gizlenmesi işlemidir. Aşağıdaki Şekil

13’ de maskelenmemiş veriler ve örnek olarak maskelenmiş halleri Şekil 14’de

görülebilir.

Şekil 14 Maskelemeden sonra veriler

Bir yandan da asıl veri tabanı üzerinde

uygulama ara yüzlerinden yapılamayan bazı müdahaleler, veri tabanı seviyesinde

yetkili kişiler tarafından da gerçekleştirilmektedir. Bu tip durumlarda daha

önceden kritik veri olarak belirlenmiş veriler maskelenebilir. Bu şekilde,

ilgili ekranlardan ya da uygulama ara yüzlerinden veriler elle

kopyalandıklarında da, maskelenmiş halleri ile elde edilebilirler. Uygulamaların

erişimi için yetkilendirilen kullanıcılarında, kritik verilere maskeli olarak

erişmesi sağlanabilir. Bu şekilde uygulamadaki bir zafiyetten yararlanarak

sızdırılan veriler, bu kullanıcı kimliği ile yapılacağından, verilerin

maskelenmiş halleri yetkisiz kişilerce elde edilebilecektir. Veri sızıntısı

durumunda veriler maskelendikleri için vereceği zarar azaltılmış olacaktır.

4.11.

GÜVENLİK

OLAY YÖNETİMİ VE KOLERASYON SİSTEMİ - SIEM

Farklı

donanım ve yazılım sistemlerinin ürettiği kayıtların (log), tek bir merkezde

toplanmasını ve bu kayıtları bir standarda kavuşturularak sorgulanması ile

ilişkilendirme (kolerasyon) ve raporlama

yapılmasını sağlayan sistemlerdir. Security Information and Event Management –

SIEM olarak ta yaygın olarak ifade edilir. Güvenlik Olaya Yönetimi ve

Kolerasyon Sistemi, bu ana kadar veri tabanı yönetim sistemlerinde veri

sızıntısı riskini en aza indirgemek için alınan önlemlerin merkezinde olan sistemdir.

Kurumlardaki bilgi teknolojilerini oluşturan tüm sistemlerin tek tek izlenmesi,

günümüzde mümkün değildir. Birçok değişik kaynaktan gelen olay kayıtlarının

toplanması, işlenmesi, diğer olay kayıtları ile mukayese edilebilir hale

getirilmesi, depolanması ve farklı sistemlerden gelen logların

ilişkilendirilmesi ve yazılımın yeteneğine göre sistem üzerinde önleyici bir

işlem yapılması, kurumlar için güvenlik risklerini azaltmaları açısından çok

önemli olmuştur.

4.11.1. VERİ

TABANI YÖNETİM SİSTEMLERİ VE SIEM İLİŞKİSİ

Veri tabanı

üzerinde oluşan hareketlerin izlenmesi konusunu daha önce Kişisel Verilerin

Veri tabanı Sistemlerinde Korunması İçin Alınabilecek Önlemler başlığı altında,

Veri Tabanı izleme – Auditing konusunda ele almıştık. Bu konu ile bağlantılı

olarak, veri tabanı yönetim sistemi üzerinde belirlenen hareketlerin olması ile

ortaya çıkan logların, Güvenlik Olay Yönetimi ve Korelasyon Sistemine gönderilir.

Tehditlerin engellenmesi kadar, tehditlerin kısa sürede tespit edilmesi ve

önlem alınması da önemlidir. Bu şekilde, merkezi olarak bu logların

işlenebilmesi ve arşivlenmesi sağlanır. Bir bilgi güvenliği ihlal olayının

ortaya çıkması durumunda, SIEM sistemleri vasıtası ile bu loglara erişim mümkün

olmaktadır. Veri sızıntısının boyutunun bilinmesi, olaydan sonra oluşabilecek

zararların engellenmesi, Kişisel Verileri Koruma Kurulunun ve etkilenen

kişilerin bilgilendirilmesi için önemlidir.

4.11.2. SIEM

VE VERİ SIZINTISI

Kurumdaki

kritik bilgi varlıklarının belirlenmesiyle veri tabanı yönetim sistemi

üzerinde, bu bilgi varlıkları için izleme tanımlamaları yapılmalıdır. Şekil 12

Data Manupilation Language ile de görüldüğü üzere müşteri bilgilerini tutan

tabloya için verilen SELECT sorgusu tüm alanlar ve sadece ilk 1.000 kayıt için

verilmiştir. Görünüşte bu sorgu bir veri tabanı yöneticisi ya da uygulama

geliştiren bir kişinin, tablo yapısına kısaca bakması şeklinde yorumlanabilir. Ancak

bu durum bir veri sızıntısı ihtimali ya da aşırı yetkilendirilmiş bir kullanıcı

da olabilir. SIEM üzerinde bu tip olayların olması durumunda alarmlar

oluşturulabilir. Burada en önemli nokta her olay için alarm üretilmemesidir. Öncelikle

kritik bilgi varlıkları göz önüne alınarak, veri tabanı yönetim sistemi üzerine

hangi senaryoların anormal olabileceği belirlenmelidir. Belirlenen senaryoların

gerçekleşmesi durumunda önlem olarak hangi işlemlerin yapılacağı ortaya

konmalıdır. Alarmlar ile boğulmuş bir ekran, gerçekte çok önemli bir alarmın

gözden kaçması durumunu ortaya çıkaracaktır.

SIEM

tarafında en kıymetli ve en zor konulardan biri kolerasyonların

oluşturulmasıdır. Kolerasyon, farklı sistemlerdeki olayların birbirleri ile önceden

belirlenmiş kurallara göre ilişkilendirilmesidir. Örnek olarak veri tabanı

yöneticisinin veri tabanı sistemine gece saatlerinde bağlantı kurduğunu

düşünelim. Akla hemen sistemde bir sorun olduğu için bağlantı kurulduğu

gelebilir. Bu durumun doğrulamasının yapılması veya belirli bir şart altında

olmasının sağlanması ile diğer tüm senaryolar anormallik olarak kabul

edilebilir. Kabul edilebilir senaryo

olarak, veri tabanı yöneticisinin kurumdan çıkış saatinin olması, vpn

bağlantısının aktif olması ve daha önce belirlenmiş IP adresinden ya da uzak

bağlantı için belirlenmiş uygulama üzerinden bağlantı yapılmış olması şartları

aranabilir.

Doğrudan veri

tabanı sistemi ile ilgili olmayan senaryolarda da veri sızıntısı ihtimali için

gözden geçirilmelidir. Örnek olarak bir kullanıcın parolasının kurumun web e-posta

uygulamasından birkaç defa yanlış girilmesi ve akabinde kullanıcı parolasının doğru

girilmesi, hemen sonrasında kullanıcının kurum ağına bağlanması, kullanıcının

bağlantı loglarında ağ taraması yapıldığının tespit edilmesi, sistem üzerinde

en yetkili kullanıcı grubuna bir kullanıcı hesabının eklenmesi senaryosu

günümüzde yapılan zafiyet testlerinde raporlanmaktadır. Bu senaryo sonucunda

veri tabanı sistemleri ciddi güvenlik riskleri altında kalabilir. Görüldüğü

üzere sistemlere sızma girişimlerinin tespit edilmesi, birbirinden bağımsız

birçok sistem üzerindeki olayların birbirleri ile ilişkilendirilerek

değerlendirilmesini gerektirmektedir.

Kurumdaki

bilgi varlıklarının tespit edilmesinden sonra, bu verilerin incelenmesi ve

kişisel verilerin tutulduğu sunucu ve veri tabanı, tablo ve tablo içindeki

alanların detaylı olarak envanterinin çıkarılması gerekmektedir. Bu aşamadan

sonra bu verilere erişen uygulamaların ve kişilerin, kanunda belirtildiği

üzere, amaçla orantılı, sınırlı erişiminin olduğu kontrol edilmelidir. Fazla

olan yetkiler alınmalıdır. Kanunda Madde 12’ de belirtildiği üzere Veri

Sorumlusunun, hukuka aykırı işleme, erişimleri önleme ve verilerin muhafazasını

sağlama yükümlülükleri vardır. Bu yükümlülükleri yerine getirebilmesi için

alınması gereken en temel önlemler yetkilendirme, veri erişimlerinin, veri

tabanı yönetim sistemi üzerindeki hareketlerin izlenmesi, kayıt altına alınması

ve anormalliklerin tespit edilmesi durumunda müdahale edilmesi, uygulama

güvenliğinin sağlanması ve güvenlik sistemlerinin sürekli izlenip

iyileştirilmesidir. Bilgi varlıklarının tespit edilmesi ile beraber veri tabanı

yönetim sistemindeki izlemenin de aktifleştirilmesi ya da zaten izleme yapılıyorsa,

tespit edilen bilgi varlıkları ile karşılaştırılması gerekecektir. Ek olarak

veri sorumlusunun, veri tabanı yönetim sistemi üzerindeki hareketlerin, ileride

yaşanabilecek veri sızıntı durumlarında, hangi verinin ve kimlerin

etkilendiğini, kanunda “Madde 12 - (5) İşlenen kişisel verilerin kanuni olmayan

yollarla başkaları tarafından elde edilmesi hâlinde, veri sorumlusu bu durumu

en kısa sürede ilgilisine ve Kurula bildirir. Kurul, gerekmesi hâlinde bu

durumu, kendi internet sitesinde ya da uygun göreceği başka bir yöntemle ilan

edebilir.” ve “Madde 15 - (5) Şikâyet üzerine veya resen yapılan inceleme

sonucunda, ihlalin varlığının anlaşılması hâlinde Kurul, tespit ettiği hukuka

aykırılıkların veri sorumlusu tarafından giderilmesine karar vererek ilgililere

tebliğ eder. Bu karar, tebliğden itibaren gecikmeksizin ve en geç otuz gün

içinde yerine getirilir.” ile belirtilen yükümlülüklerini de yerine

getirebilmesi için tespit edebilmesi gereklidir. Hangi verinin ne oranda

sızdığının bilinmesi, olay sonrası sızıntının olumsuz etkilerine karşı önlem

alınması için çok önemlidir.

5.

VERİ SIZINTISININ FARK EDİLMESİ DURUMUNDA

ALINABİCEK ÖNLEMLER

Veri

sızıntısını fark edilmesinden sonra ilk amaç, kişisel verileri sızan kişilerin,

kurumların bu olaydan en az etkilenmesi önlem için alabilmektir. Kurumların etkin

önlem alabilmesi için sızan verinin ne olduğunu tespit etmeleri gerekmektedir.

Finansal veriler, sağlık verileri, müşteri sipariş verileri, parola bilgileri,

adres bilgileri, biometrik bilgiler, personel verileri gibi. Kurumun bunu

tespit edebilmesi için Kanunda 12. Madde 1. Fıkra c bendinde “Kişisel verilerin

muhafazasını sağlamak, amacıyla uygun güvenlik düzeyini temin etmeye yönelik gerekli

her türlü teknik ve idari tedbirleri almak zorundadır” ile belirtilen

yükümlüğünü sağlamak üzere kurulan güvenlik sistemlerinden yararlanması

gerekecektir. Sızan verinin içeriğinin tespit edilmesi ve zamanının anlaşılması

ile alınacak önlemler daha net belirlenebilir olacaktır. Bu şekilde hangi kişi

ve kurumların etkilendiği ortaya çıkarılabilir. Bu verileri kullanarak işlem

yapan diğer kişiler ve kurumlar ile iletişime geçilebilir. Yapılan işlemlerde

ikinci bir kontrol noktası belirlenebilir ya da riskin derecesine göre yapılan

işlemin prosedürü değiştirilebilir.

Bu durumla

karşılaşan kurumlar markanın değer kaybı, kurumun kamudaki görünümün olumsuz

etkilenmesi, firmanın para kaybetmesi korkuları ya da nedenleri ile sessiz

kalabilir ve ihlali gizleyebilirler. Kanunda daha öncede açıklandığı gibi 12.

Madde 5. Fıkrada “İşlenen kişisel verilerin kanuni olmayan yollarla başkaları

tarafından elde edilmesi hâlinde, veri sorumlusu bu durumu en kısa sürede

ilgilisine ve Kurula bildirir. Kurul, gerekmesi hâlinde bu durumu, kendi

internet sitesinde ya da uygun göreceği başka bir yöntemle ilan edebilir.”

ifadesi ile kurumlar, etkilenen kişilere ve Kişisel Verileri Koruma Kuruluna bu

durumu bildirmek zorundadır. İhlalin bildirilmemesi durumunda Kanunun 18. Madde

1. Fıkra b bendine göre “12 nci

maddesinde öngörülen veri güvenliğine ilişkin yükümlülükleri yerine

getirmeyenler hakkında 15.000 Türk lirasından 1.000.000 Türk lirasına kadar,”

idari para cezası uygulanacaktır. Veri sızıntısının kamu kurum ve kuruluşları

ile kamu kurumu niteliğindeki meslek kuruluşlarında olması ve bildirim

yapılmaması halinde, yine aynı maddenin 3. Fıkrasında “…..kamu kurum ve

kuruluşları ile kamu kurumu niteliğindeki meslek kuruluşları bünyesinde işlenmesi

hâlinde, Kurulun yapacağı bildirim üzerine, ilgili kamu kurum ve kuruluşunda

görev yapan memurlar ve diğer kamu görevlileri ile kamu kurumu niteliğindeki

meslek kuruluşlarında görev yapanlar hakkında disiplin hükümlerine göre işlem

yapılır ve sonucu Kurula bildirilir.” yükümlülükleri belirlenmiştir. Kurumlar

veri sızıntısı durumunda, sızan veriler ile ne yapılabileceğini, verinin nasıl

yetkisiz şekilde kullanılabileceği değerlendirmeleri gerekir. Bu değerlendirmeden

sonra hemen alınabilecek önlemler ve sorumluluklar belirlenip uygulamaya

geçilmelidir.

Veri

sızıntının kısa sürede fark edilmesi, alınan önlemlerin daha etkili olmasını

sağlayacaktır. Örnek olarak kullanıcı adı ve parolaların sızması durumunda

alınabilecek en iyi önlem, etkilenenlere bilgi vermek, aynı kimlik bilgilerini

başka yerlerde de kullanmış olma ihtimaline karşı kişileri uyarmak ve

etkilenenleri parolalarını değiştirmeye zorlamak olacaktır.

Veri

sızıntısı durumunda, kişiler hangi verinin ne zaman sızdığını öğrenmelidir.

Sızan verinin ne olduğunun bilinmesi, hangi önlemlerin alınacağını